سلسلة الكتل ليست غير قابلة للاختراق كما يُخيَّل لكم

قبل تفحّص طرق استخدام سلسلة الكتل في الأعمال، يجب أن يعرف المديرون أين تكمن نقاط ضعفها.

ستيوارت مادنيك

أحياناً وكأن الجميع صدَّقوا الضجيج: فصناعات متباعدة مثل العقارات ومبيعات الألماس1

C. Mims, “Why Blockchain Will Survive, Even if Bitcoin Doesn’t,” The Wall Street Journal, March 11, 2018, www.wsj.com. احتضنت سلسلة الكتل (بلوك تشين) Blockchain من دون أن تعرف تماماً ما هي، أو كيف تفشل ميزاتها المتفاخر بها، أو كيف تؤدي إلى عواقب غير مقصودة. وتؤكد سلسلة الكتل للمستخدمين أن المعلومات، فور تخزينها، لا يمكن أبداً حذفها أو تزييفها. وهذا يعني أن الموظفين في مجال التمويل، مثلاً، حين يتأملون تاريخ معاملة ما، يشعرون بالرضا لمعرفتهم بأن الجوانب غير القانونية لا تستطيع أن تختبئ في أي مكان. ويعني أن الموظفين العاملين في سلسلة إمداد منتج ما يثقون بأنهم يستطيعون التأكد من منشئه من دون خوف من تسلل معلومات مضللة إلى أي جزء من العملية. وتعِد سلسلة الكتل في جوهرها ليس فقط بالأمن الكامل للبيانات بل كذلك إلى حدٍّ ما بشيء ملموس: أننا لن نُخدَع أبداً. فهل من المهم جدّاً حقّاً أن نفهم ماذا يجري في الداخل؟

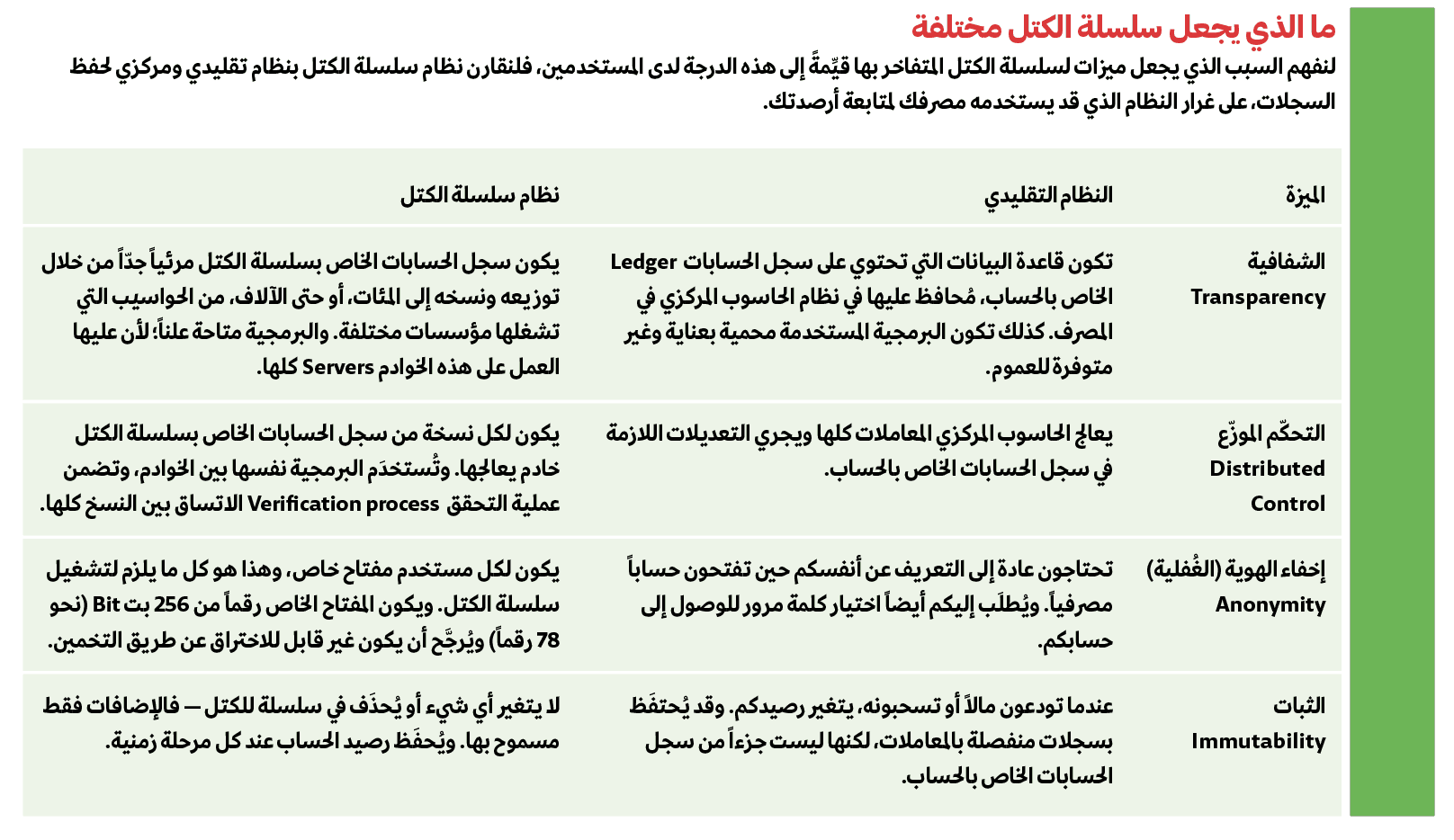

تتلخص الحقيقة في أن سلسلة الكتل ليست آمنة بقدر ما يُعتقَد، ويمكن لميِّزاتها أن ترتد بنتائج مؤسفة. وفي أبحاث أجريتُها مع جاي لي Jae Lee، موصوفة بالتفصيل في أطروحة تخرجه2

J.H. Lee, “Systematic Approach to Analyzing Security and Vulnerabilities of Blockchain Systems,” working paper 2019-05, MIT Sloan School of Management, Cambridge, Massachusetts, February 2019.، وورقة ستصدر عن مبادرة الأمن السيبراني في كلية سلون للإدارة في معهد ماساتشوستس للتكنولوجيا Cybersecurity at MIT Sloan initiative (اختصارا: المبادرة CAMS)، فهرسنا 72 خرقاً أُبلِغ عنها بين عامي 2011 و2018. كلفت هذه الخروق المستخدمين ما مجمله أكثر من بليوني دولار. وكان كثير من هذه الخروق ممكناً لأن سلسلة الكتل تعاني في الواقع ضعفاً بطرق شبيهة بأنظمة حفظ السجلات التقليدية والمركزية. والخروق الأخرى أكثر إثارة للقلق لأن أطرافاً فاعلة شريرة تمكنت من استغلال الميزات نفسها التي تجعل سلسلة الكتل ثورية: أي الشفافية Transparency، والتحكم الموزع Distributed control، وعدم الكشف عن الهوية (الغُفلية) Anonymity، والثبات Immutability. في هذ الموضوع، سننظر عن قرب في كل من الفئتين من نقاط الضعف لتتمكن المؤسسات من أن تزن المخاطر وتقرر استخدام سلسلة الكتل من عدمه.

شقوق قديمة الطراز في درع سلسلة الكتل

OLD-FASHIONED CHINKS IN BLOCKCHAIN’S ARMOR

يعتقد الكثيرون أن سلسلة الكتل غير قابلة للاختراق؛ نظرا لاستخدام تقنيات تعمية (تشفير) Cryptographic متقدمة لترميز Encode البيانات وضمان عدم تعديلها. لكن هناك نقاط ضعف يمكن استغلالها. فلنركز أولاً على نقاط الضعف الموجودة منذ وقت طويل في الأنظمة الأكثر تقليدية أيضاً.

مفاتيح خاصة Private keys. فيما يشبه كثيراً كلمات المرور التقليدية، يجب أن تُكتَب مفاتيح خاصة في مكان ما، سواء على الورق أم في محفظة رقمية؛ لأنها عبارة عن أرقام كبيرة جدّاً. وفور كتابتها، بالطبع، يمكن العثور عليها. وطبع مالك مغرور لبتكوين Bitcoin مفتاح سلسلة الكتل الخاصة به كرمز استجابة سريعة QR Code على قميصه «التي شيرت» لمجرد أن يرى ما سيحدث. وهذا ما حدث: التقط أحدهم صورة فوتوغرافية له واستخدمها في استنفاد حسابه.3

J. Young, “Bitcoin Researcher Has Bitcoins Stolen From Private Key on Shirt,” Bitcoin Magazine, Nov. 13, 2015, https://bitcoinmagazine.com. (وقبل أن تضحكوا من حماقته، اسألوا أنفسكم إن كنتم كتبتم يوماً كلمة مرور على ورقة ملاحظة لاصقة Sticky note). وفي خرق آخر عرض مذيع أخبار تلفزيوني بتكوين مُقدَّمة كهدية، فمسح مستخدم لتطبيق ريديت Reddit الرمزَ QR بهاتفه وسحب الأموال لنفسه.4

A. Feinberg, “A TV Anchor Tries to Gift Bitcoin On Air, Is Immediately Robbed,” Gizmodo, Dec. 23, 2013, https://gizmodo.com.

لا يمتلك نظام سلسلة الكتل مفتاحاً مركزيّاً للتشغيل والإغلاق، وبعبارة صريحة، هناك أوقات تحتاجون فيها إلى إغلاق النظام.

عيوب برمجية Software flaws. تُعَد سلسلة الكتل بحد ذاتها مجرد بيانات في أساسها. وتتطلب إضافة معلومات إلى سلسلة الكتل أو استخدام المعلومات الموجودة رمزاً برمجيّاً — وعلى غرار أي برمجية، يمكنها أن تتضمن عيوباً. وفي الواقع، هي تتضمن أحياناً كثيرة عيوباً أكثر مما قد تتوقعون عادة أن تواجهوا. ففي الماضي البعيد عملتُ مطوراً للبرمجيات لدى آي بي إم IBM. وكان هناك تأخير يبلغ ستة أشهر في العادة بين الوقت الذي أستكملُ فيه تحديثاً للنظام وتاريخ طرحه للمستخدمين؛ لأن فريق ضمان الجودة كان يحتاج وقتاً لإجراء اختبارات واسعة. ولم يعد يُطبَّق هذا القدر من العناية الواجبة Due diligence.

وكانت التطبيقات الأولى لسلسلة الكتل، مثل البتكوين، بسيطة نسبياً، فشملت في الأغلب نقل الأموال. وكان رمز المصدر المفتوح Open source code مستقراً لفترات طويلة من الوقت. ولم يكن المستخدمون بحاجة إلى أن يكونوا مطورين خبراء للبرمجيات — احتاجوا فقط إلى معرفة كيفية تنزيل Download رمز المصدر المفتوح. غير أن التطبيقات الأحدث أكثر تعقيداً. فقد حدث الانتقال تدريجيّاً لكن بسرعة كافية جعلت فرق ضمان الجودة غير قادرة على المواكبة. كذلك وبسبب التنافس الشديد، هناك ضغط هائل للإسراع إلى التسويق، الأمر الذي قد يجعل إجراءات ضمان الجودة أشبه بإزعاج منغِّص.

ونتيجة لذلك، هناك أحياناً كثيرة عيوبٌ دقيقة في كتابة برمجية نظام سلسلة الكتل. انظروا في اختراق منصة إيثريوم Ethereum، إذ اكتشف متطفل Intruder خطأ في البرمجة واستخدمه لنقل المال إلى حسابه الشخصي. (سنتناول تفاصيل أكثر عن هذه الحالة بعد قليل). وفي حالة أخرى، هناك عيوب أدخلها بفعل عملهم بسرعة لتلبية تشريعات جديدة كانت تستهدف في الواقع تحسين الأمن. ولم تُراجَع التغييرات بعناية، فاستُغِلَّت العيوب وسُرِق المال. ومن المفارقة أن تكلفة هذا الدرس بلغت نحو 60 مليون دولار.5

W. Suberg, “Bitfinex Hack: U.S. Regulation ‘Prevented Cold Storage Use,’” Bitcoin.com, Aug. 3, 2016, https://news.bitcoin.com.

أوجه ضعف جديدة خاصة بسلسلة الكتل

NEW WEAKNESSES SPECIFIC TO BLOCKCHAIN

بعض الأشياء التي تجعل سلسلة الكتل جذابة تجعلها أيضاً ضعيفة. فلنعد النظر في القيم القيّمة الأربع المذكورة سابقاً.

الشفافية Transparency. يقول المنطق إن برمجية سلسلة الكتل سليمة بالذات لأن بإمكان الكثيرين أن يروها ويتحققوا من عدم وجود عيوب، مثل مدخل في ويكيبيديا Wikipedia يدقق فيه الجميع لضمان دقته. ولسوء الحظ، يعني هذا أن طرفاً فاعلاً شريراً يمكنه أن يدرس الرمز ويكتشف العيوب التي لم يلاحظها بعدُ أي شخص آخر.

التحكّم الموزّع Distributed control. يتوقف النظام التقليدي المركزي ببساطة إذا تعطل الحاسوب. ولكن في نظام سلسلة الكتل، تعمل البرمجية بشكل متزامن على عدد كبير من الخوادم فإذا تعطل خادم أو أكثر، يظل النظام عاملاً. ولهذا منافع واضحة. لكنه يعني أيضاً أن لا مفتاح مركزياً للتشغيل والإغلاق، وبعبارة صريحة، هناك أوقات تحتاجون فيها إلى إغلاق النظام. وأمرت هيئة الأوراق المالية والبورصات الأمريكية، مثلاً، بإنشاء “قواطع للدارات” Circuit breakers بعد الانهيار السريع في التعاملات الإلكترونية في 6 مايو 2010 الذي أدى إلى تراجع مؤشر ستاندرد أند بورز 500 (S&P 500) بنسبة %8.6 في يوم واحد. والآن يُغلَق النظام تلقائيّاً إذا حصل هبوط مفاجئ وحاد في السوق.6M. Jarzemsky and M. Driscoll, “New Circuit Breakers Would Have Halted ‘Flash Crash,’” The Wall Street Journal, June 1, 2012, https://blogs.wsj.com. وفي المقابل، ليست أنظمة سلسلة الكتل معدة للتوقف أبداً.

وحتى في حال اكتشاف هجوم على نظام لسلسلة الكتل، تظل الخوادم تعمل حول العالم. وفي مثال عيب البرمجية في نظام إيثريوم، ولاسيما العقد الذكي الخاص بالتنظيم المستقل الموزع Distributed autonomous organization (اختصارا: التنظيم DAO)، لم تتوفر طريقة لوقف المتطفل عن الاستمرار بسحب المال. وتمثل الحل الخاص المعد لذلك الغرض بجعل مجموعة من «الأخيار» تستخدم العيب نفسه لسحب المال بشكل أسرع مقارنة بـ«الشرير» وإعادة ما أمكن من المال إلى مكانه المستحق.

ربما كانت الأمور أسوأ بسبب شفافية سلسلة الكتل في السباق مع الوقت. فقد كانت هناك مدونة عامة نشطة، استخدمها مطورو العقود الذكية أكثر من غيرهم ونشروا شكوكهم في عيوب محتملة لأكثر من شهر. ويُرجَّح أن المدونة ساعدت المهاجم على التعرف إلى العيب المشتبه فيه وكيفية استغلاله. كذلك ومن خلال مراقبة المنشورات، عرف المهاجم زمن اكتشاف الخرق ومن ثم عرف الوقت المناسب للاختفاء. وفي النهاية، سُرِق 50 مليون دولار. واستناداً إلى مبدأ سلسلة الكتل القائل إن «الرمز هو القانون»، زعم مهاجم التنظيم المستقل في رسالة إلى المجتمع الصغير أن الأموال المسروقة كانت تعويضاً قانونيّاً في ضوء العقود الذكية المُلزِمة. وهدد المهاجم باتخاذ إجراء قانوني في وجه أي محاولة لإبطال ما فعله. وأُبلِغ عن حالات مشابهة، بما في ذلك خرق كومودو Komodo hack.7C. Cimpanu, “Cryptocurrency Startup Hacks Itself Before Hacker Gets a Chance to Steal Users Funds,” ZDNet, June 6, 2019, www.zdnet.com.

ففي نظام مركزي، توضح الهرمية من يتحمل مسؤولية الأمن. أما في نظام لامركزي مثل سلسلة الكتل، فمن المفيد الأخذ بالاعتبار أن الغرب المتوحش Wild West كان لامركزياً أيضاً.

الغفلية Anonymity. تستخدم سلاسل الكتل التعمية (التشفير ) التي تقرن مفتاحاً متوفراً علناً مع آخر خاص. وتُوزَّع المفاتيح العامة على نطاق واسع، في حين تُبقَى المفاتيح الخاصة سرية. ومن نتائج هذه الغفلية المفترضة أن أنظمة سلسلة الكتل مثل البتكوين تحظى بشعبية في المعاملات غير القانونية، مثل المدفوعات في مقابل برامج انتزاع الفديات Ransomware، مما يجعلها في الواقع غير قابلة للتتبع.

وبقدر ما توفر أنظمة سلسلة الكتل الغفلية،8In reality, blockchain systems provide pseudonymity rather than anonymity. That is because nodes (users) in a blockchain system are disguised but still need to fully or partially identify themselves to interact outside the system — for instance, when they register in a cryptocurrency exchange. Princeton University researchers found that 53 out of 130 web merchants that accept cryptocurrency have routinely leaked end users’ identifiable data in the form of a cookie (also known as a session ID). هناك جانب سلبي آخر يستحق التوقف عنده: إذا أضعتم مفتاحكم الخاص، ستكونون قد أضعتم الوصول إلى حسابكم إلى الأبد. فحين يضيع عملاء المصارف مفاتيح صناديق الإيداع الآمن الخاصة بهم، يمكن للمصارف أن تلجأ إلى مفتاح رئيسي أو حداد أو عتلة. وما من التفاف كهذا للوصول إلى حساب سلسلة الكتل الخاص بكم. خذوا حالة جيرالد كوتين Gerald Cotten، الرئيس التنفيذي CEO لبورصة العملات المشفرة Cryptocurrency كوادريغا سي إكس QuadrigaCX، الذي تُوفِّي فجأة في الهند من مضاعفات ترتبط بمرض كرون Crohn’s disease في وقت مبكر من عام 2019. والنتيجة عدم استطاعة أي شخص الوصول إلى أموال العملاء؛ لأنه لايوجد أي شخص يعرف كلمات المرور الخاصة بالمحافظ الرقمية في حواسيبه. وهناك أكثر من 137 مليون دولار من العملات الافتراضية على المحك،9M. Kan, “Cryptocurrency Exchange Locked Out of Funds After CEO’s Death,” PCMag.com, Feb. 1, 2019, www.pcmag.com. وأُبلِغ عن عشرة أمثلة مماثلة.10N. Eriksson, “10 Dramatic Stories of People Who Lost Their Bitcoin Private Keys,” Coinnounce, Feb. 12, 2019, https://coinnounce.com. ولأن معظم الناس لا يتحمسون للاعتراف بإهمال مدمر كهذا، يُرجَّح أن يكون الرقم الفعلي للحالات أعلى.

الثبات Immutability. ناقشنا إيجابيات الحقيقة القائلة (وفق القواعد التي يوافق المستخدمون على احترامها) إن البيانات في سلسلة للكتل لا يمكن أبداً أن تُزَال أو تُعدَّل. لكن ما الذي يحدث في حال وعند استخدام نظام لتسجيل شيء ربما لا يرغب الشخص في أن يبقى ملاحَقاً حتى نهاية الزمن؟ ماذا لو استُخدِمت سلسلة الكتل لسجلات إجرامية وأراد أحد ما شطب سجله؟ قد يكون الأمر مستحيلاً. بفضل نظام الاتحاد الأوروبي العام لحماية البيانات، لأي شخص يعيش في الاتحاد الحق بطلب مسح المعلومات المتعلقة به فور انتفاء الحاجة إليها. وفي عالم سلسلة الكتل، لا يمكنه ممارسة هذا الحق.

لننظر الآن في مثال مختلف تماماً. يمكن وضع جميع أنواع البيانات والتعليقات في سلسلة الكتل، وعلى غرار أي شيء آخر، ستعيش إلى الأبد. استغلت مجموعة من «الفنانين» هذه الميزة بإضافة صورة نصية أسموها العضو الذكري الدائم Permanent Phallus إلى سلسلة الكتل الخاصة بإيثريوم. (ولأنهم فنانون، وقعوا الصورة). ونتيجة لذلك، صار لكل من آلاف الخوادم الخاصة بإيثريوم عضو ذكري في سلسلة الكتل الخاصة به.

ولو بدا الأمر غير ضار، انظروا في دراسة حالة Case study أكثر إثارة للقلق. في عام 2019، وُجِدت صور إباحية لأطفال في سجل الحسابات الخاص ببتكوين ساتوشي فيجن Bitcoin Satoshi Vision11“Child Abuse Images Hidden in Cryptocurrency Blockchain,” BBC News, Feb. 6, 2019, www.bbc.com.. وأُغلِق المتصفح Browser وأضيف مرشَح Filter، لكن الإزالة الفعلية للمحتوى قد تتطلب اتفاقاً بين الخوادم كلها الخاصة بسلسلة الكتل — وهذا العمل ليس عملاً بسيطاً. لذلك وفي هذه الأثناء، قد يكون مستخدمو سلسلة الكتل هذه يخالفون قوانين المواد الإباحية الخاصة بالأطفال.

حين يُضيِّع عملاء المصارف مفاتيح صناديق الإيداع الآمن الخاصة بهم، يمكن للمصارف أن تلجأ إلى مفتاح رئيسي أو حداد أو عتلة. وما من التفاف كهذا للوصول إلى حساب سلسلة الكتل الخاص بكم.

كيف يمكنكم الحد من الخطر

HOW YOU CAN REDUCE RISK

كانت الحوادث والكوارث الموصوفة آنفاً نتيجة في الأغلب للإهمال وضعف اتخاذ القرارات. ففي كثير من الحالات، تفترض الإدارة عدم وجود حاجة إلى القلق بشأن أي مخاوف أمنية نظراً لأن تقنيات التعمية المستخدمة مع أنظمة سلسلة الكتل غير قابلة للاختراق. وكما أقول أحياناً كثيرة، يمكنكم الحصول على قفل أقوى لبابكم، لكن إذا كنتم لا تزالون تتركون المفتاح تحت ممسحة الأحذية، فهل تتمتعون بأمن أكبر حقّاً؟12S. Madnick, “How Companies Can Create a Cybersafe Culture at Work,” The Wall Street Journal, May 29, 2018, www.wsj.com.

لكن من الممكن التخفيف من المخاطر التالية:

تعرض كلمة المرور / المفتاح Password/key exposure. لدى معظم المؤسسات برامج لتثقيف الأفراد حول حماية كلمات المرور التقليدية الخاصة بهم. ويجب على المديرين تكريس إجراءات مماثلة لمفاتيح سلسلة الكتل.

العيوب البرمجية Software flaws. يجب التعامل مع تطوير برمجية نظام سلسلة الكتل بالمستوى نفسه من العناية الذي كرسه المطورون الخبراء للبرمجيات الخاصة بالأنظمة التقليدية. وفي حالة اختراق إيثريوم، تقرر فيما بعد أن هناك حاجة إلى شركة مستقلة لاختبار البرمجيات لمراجعة البرمجية والتحقق منها قبل تشغيلها. ويجب أن يصر المديرون في كل مكان على هذا قبل استخدام نظام لسلسلة الكتل في أعمالهم.

الشفافية Transparency. إن الحد من عدد عيوب البرمجيات هو البداية. لكن نُهُجاً أخرى قد تجعل الشفافية القصوى أقل إشكالية. فبالنسبة إلى العُملة المشفَّرة ليبرا Libra من فيسبوك Facebook، ستقتصر الشفافية على الأفراد المتأكد منهم Screened أو المؤسسات المتأكد منها.13S. Levy and G. Barber, “The Ambitious Plan Behind Facebook’s Cryptocurrency, Libra,” Wired, June 18, 2019, www.wired.com.

التحكّم الموزّع Distributed contro. يمكن دمج شكل ما من مفاتيح التشغيل في برمجية سلسلة الكتل. وهذا يتطلب استعداداً للمرونة في ما يتعلق بالمبدأ التقليدي القائل بـ“عدم التوقف مطلقاً” Never stop principle الخاص بسلسلة الكتل.

الغفلية Anonymity. هناك مسألتان على الأقل هنا: كيف يمكن تسجيل المالك والمفتاح الخاص بشكل آمن، وكيف يمكننا التأكد من عدم فقدان المفتاح الخاص أبداً؟ قد يعني حل هاتين المشكلتين أن يحظى المستخدمون بغفلية أقل إلى حد ما، الأمر الذي قد يكون مطلوباً، نظراً لأن الجهات التنظيمية قلقة بالفعل من انتهاكات لسلسلة الكتل على غرار غسل الأموال. وإليكم بعض الحلول: يجب أولاً التأكد من أي شخص يسعى إلى استخدام سلسلة كتل معينة (وإلى تخصيص مفاتيح عامة/خاصة له)، ويجب الاحتفاظ بسجل المالك والمفتاح الخاص في مكان آمن. وإذا وُفِّر نظام كهذا، يمكن استرداد المفاتيح المفقودة حتى في حالة الوفاة غير المتوقعة لرئيس تنفيذي. وبدلاً من ذلك، تستطيع الإدارة أن تتطلب تخزين كلمات المرور كلها في خزنة الشركة. وإذا كان مالك هذه المحفظة الرقمية غير متاح، يمكن استرداد كلمة المرور.

الثبات Immutability. يُفضَّل أن يتمكّن المديرون من الاتفاق على كيف ومتى يمكن إزالة البيانات من سلسلة للكتل، على الرغم من أن الترويج لهذا الأمر يُرجَّح أن يكون صعباً بالنظر إلى أن المستخدمين يعتبرون الثبات مبدأً مقدساً تقريباً. ويتمثل حل أقل فاعلية بقليل بمنع المحتوى غير المرغوب فيه من الوصول إلى سلسلة الكتل في المقام الأول. فبعض التطبيقات تسمح بالتعليق بشكل غير مقيد، مما أدى إلى ما يُسمَّى الصورة النصية للعضو الذكري الدائم المذكور سابقاً. وفي أماكن أخرى، تتخذ المؤسسات بالفعل خطوة واضحة في تعريف التطبيق فلا يحتاج إلى محتوى غير مقيد كهذا و/أو يتطلب وجود مرشح (فلتر) يعمل لتحليل المحتوى غير المرغوب فيه واستبعاده.

هناك ميزات رائعة لأنظمة سلسلة الكتل،14E. Griffith, “187 Things the Blockchain Is Supposed to Fix,” Wired, May 25, 2018, www.wired.com. لكن سيكون من الخطأ التغاضي عن مطباتها. ويجب على المديرين إما تقليل احتمال الانتهاك أو اتخاذ قرارٍ واعٍ بأن خطر الانتهاك بعيد بما يكفي ليكون مقبولاً.

يجب على المديرين إما تقليل احتمال الانتهاك أو اتخاذ قرارٍ واعٍ بأن خطر الانتهاك بعيد بما يكفي ليكون مقبولاً.

وهناك فكرة نأمل أنا و«لي» أن نبددها بأبحاثنا وهي الفكرة التي مفادها بأن تكنولوجيا سلسلة الكتل منيعة أمام التدخل البشري. نعم، تمثل سلسلة الكتل تطورات بالتعمية (التشفير) والأمن، لكنها لا تزال ضعيفة ببعض الطرق نفسها كما هي الحال مع التكنولوجيا الأخرى وتعاني نقاطَ ضعف جديدة خاصة بها. ولا يزال للعمل أو التقاعس عن العمل من البشر عواقب وخيمة. ومن المهم أيضاً إدراك وجود العديد من أنواع الأنظمة الخاصة بسلسلة الكتل المتاحة للمديرين. وبطريقة ما، يشبه الأمر تحديد ما إذا كنتم ترغبون في شراء سيارة أقل تكلفة من دون ميزات إضافية للأمان أو سيارة ثمينة يمكنكم قيادتها بشعور أكبر من الأمان. وميزات الأمان التي قد ترغبون في اختيارها إذا قررتم استخدام سلسلة الكتل هي التدابير الموضحة في هذا الموضوع.

شكر وتقدير

كانت هذه الأبحاث مدعومة، جزئيّاً، بأموال من أعضاء تحالف الأمن السيبراني في كلية سلون للإدارة بمعهد ماساتشوستس للتكنولوجيا.

المراجع

| ↑1 | C. Mims, “Why Blockchain Will Survive, Even if Bitcoin Doesn’t,” The Wall Street Journal, March 11, 2018, www.wsj.com. |

|---|---|

| ↑2 | J.H. Lee, “Systematic Approach to Analyzing Security and Vulnerabilities of Blockchain Systems,” working paper 2019-05, MIT Sloan School of Management, Cambridge, Massachusetts, February 2019. |

| ↑3 | J. Young, “Bitcoin Researcher Has Bitcoins Stolen From Private Key on Shirt,” Bitcoin Magazine, Nov. 13, 2015, https://bitcoinmagazine.com. |

| ↑4 | A. Feinberg, “A TV Anchor Tries to Gift Bitcoin On Air, Is Immediately Robbed,” Gizmodo, Dec. 23, 2013, https://gizmodo.com. |

| ↑5 | W. Suberg, “Bitfinex Hack: U.S. Regulation ‘Prevented Cold Storage Use,’” Bitcoin.com, Aug. 3, 2016, https://news.bitcoin.com. |

| ↑6 | M. Jarzemsky and M. Driscoll, “New Circuit Breakers Would Have Halted ‘Flash Crash,’” The Wall Street Journal, June 1, 2012, https://blogs.wsj.com. |

| ↑7 | C. Cimpanu, “Cryptocurrency Startup Hacks Itself Before Hacker Gets a Chance to Steal Users Funds,” ZDNet, June 6, 2019, www.zdnet.com. |

| ↑8 | In reality, blockchain systems provide pseudonymity rather than anonymity. That is because nodes (users) in a blockchain system are disguised but still need to fully or partially identify themselves to interact outside the system — for instance, when they register in a cryptocurrency exchange. Princeton University researchers found that 53 out of 130 web merchants that accept cryptocurrency have routinely leaked end users’ identifiable data in the form of a cookie (also known as a session ID). |

| ↑9 | M. Kan, “Cryptocurrency Exchange Locked Out of Funds After CEO’s Death,” PCMag.com, Feb. 1, 2019, www.pcmag.com. |

| ↑10 | N. Eriksson, “10 Dramatic Stories of People Who Lost Their Bitcoin Private Keys,” Coinnounce, Feb. 12, 2019, https://coinnounce.com. |

| ↑11 | “Child Abuse Images Hidden in Cryptocurrency Blockchain,” BBC News, Feb. 6, 2019, www.bbc.com. |

| ↑12 | S. Madnick, “How Companies Can Create a Cybersafe Culture at Work,” The Wall Street Journal, May 29, 2018, www.wsj.com. |

| ↑13 | S. Levy and G. Barber, “The Ambitious Plan Behind Facebook’s Cryptocurrency, Libra,” Wired, June 18, 2019, www.wired.com. |

| ↑14 | E. Griffith, “187 Things the Blockchain Is Supposed to Fix,” Wired, May 25, 2018, www.wired.com. |