عرض الشبكة المظلمة في ضوء جديد

من خلال تفحّص الجريمة السيبرانية عبر عدسة سلسلة القيمة يمكننا أن نفهم بشكل أفضل كيفية عمل المنظومة الإيكولوجية وإيجاد استراتيجيات جديدة لمكافحتها.

كيمان هوانغ، مايكل سيغل، كيري بيرلسون، ستيوارت مادنيك

مع تزايد تهديد الهجمات السيبرانية على الشركات، يحتاج المسؤولون التنفيذيون إلى أدوات وتكنولوجيات ونُهُج جديدة لحماية مؤسساتهم. ومع الأسف، يفوق الابتكار الجنائي في أغلب الأحيان جهودَهم الدفاعية. ففي أبريل 2019 سَجَّل معهد إيه في — تست AV-Test Institute، وهو مؤسسة بحثية تركز على أمن تكنولوجيا المعلومات، أكثر من 350 ألف عينة جديدة من برمجيات خبيثة Malware في اليوم، ووفق تقرير تهديد أمن الإنترنت لعام 2019 Internet Security Threat Report الصادر عن سيمانتيك Symantec، ازدادت الهجمات السيبرانية التي تستهدف نقاط الضعف في سلسلة الإمداد Supply chain بنسبة %78 في عام 2018.1“Malware,” AV-Test Institute, accessed April 8, 2019, www.av-test.org; and Symantec, 2019 Internet Security Threat Report, February 2019.

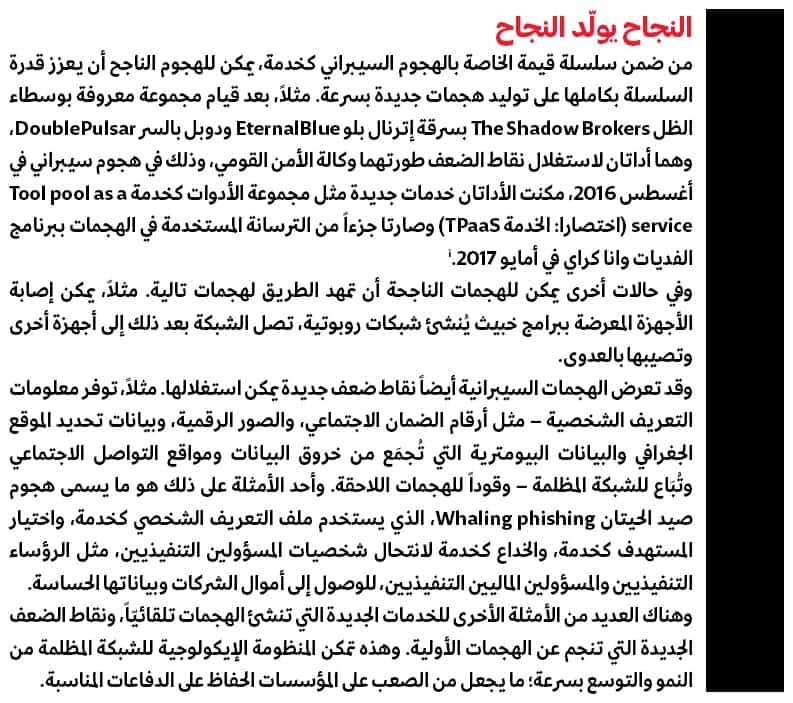

وصارت الهجمات الواسعة النطاق أكثر شيوعاً أيضاً. ففي أكتوبر 2016 أصاب هجوم بطريقة الحرمان الموزعَ من الخدمات Distributed denial-of-service (DDoS) مزوِّد الخدمات دين Dyn، وهي جهة مزودة لنظام أسماء النطاقات Domain name system (DNS)؛ مما عطل بدوره شركات مثل باي بال PayPal وتويتر Twitter وريديت Reddit وأمازون Amazon ونتفليكس Netflix وسبوتيفاي Spotify.2P. Roberts, “Exclusive: Mirai Attack Was Costly for Dyn, Data Suggests,” Feb. 3, 2017, https://securityledger.com. وفي عام 2017 أثرت هجمات برمجيات الفدية ransomware وانا كراي WannaCry ونوت بتيا NotPetya في الرعاية الصحية والتعليم والتصنيع وغيرها من القطاعات في كل أنحاء العالم. وكشف تقرير من وزارة الصحة في المملكة المتحدة أن برمجية وانا كراي كلفها 92 مليون جنيه.3D. Palmer, “This Is How Much the WannaCry Ransomware Attack Cost the NHS,” Oct. 12, 2018, www.zdnet.com. وفي العام نفسه، وبينما كان مجتمع الدفاع السيبراني يدرس كيفية محاربة برمجية الفدية، نشأت كتهديد لاصطياد العملة المُرمَّزة Cryptojacking – أي اختطاف حواسيب الآخرين للتنقيب عن العملة المُعمَّاة (المُرمَّزة) Cryptocurrency. وازدادت هجمات اصطياد العملة المُعمَّاة التي اكتشفتها سيمانتيك Symantec بنسبة %8,500 خلال عام 2017.4Symantec, 2018 Internet Security Threat Report, March 2018. وخلال عام 2018 انخفضت قيمة العملة المُعمَّاة بنسبة %90، لكن سيمانتيك حجبت مع ذلك أربعة أضعاف عدد هجمات اصطياد العملة المُعمَّاة مقارنة بالعام السابق.5Symantec, 2019 Internet Security Threat Report.

ويبدو دائماً أن المهاجمين يسبقون المدافعين بخطوة أو خطوتين. فهل هم أكثر مهارة من الجهة التقنية، أو هل يمتلكون وصفة سحرية للابتكار تمكنهم من التحرك بسرعة أكبر؟ وإذا عمل المخترقون، وفق اعتقاد شائع، بشكل أساسي كأفراد منعزلين، فسيحتاجون إلى أن يكونوا مهرة وسريعين بشكل لا يُصدَّق لإنشاء اختراقات بالوتيرة التي رأيناها. وومع ذلك وعندما أجرينا أبحاثاً في أسواق الشبكة المظلمة Dark web وراجعنا الأدبيات المتعلقة بالهجمات السيبرانية وقابلنا محترفين في الأمن السيبراني، وجدنا أن مفهومنا لمدى انتشار مفهوم “اخترق هامشي”Fringe hacker هو مفهوم خاطئ.

ومن خلال هذا العمل، وجدنا عدسة مفيدة لتفحّص الكيفية التي يبتكر بها المجرمون السيبرانيون ويعملون. فنموذج سلسلة القيمة Value chain model الذي طوره مايكل إي بورتر Michael E. Porter من كلية الأعمال بجامعة هارفارد يقدم رؤية للأعمال تعتمد على العمليات.6M.E. Porter, Competitive Advantage: Creating and Sustaining Superior Performance (New York: The Free Press, 1985). وعند تطبيقه على الجريمة السيبرانية يكشف أن الشبكة المظلمة – ذلك الجزء من الإنترنت المخفي عن قصد، ولا يمكن الوصول إليه من خلال المتصفحات الشبكية Web browsers القياسية، ويسهل الأنشطة الإجرامية – تعمل بمثابة ما يطلق عليه بورتر نظامَ قِيمٍ Value system. ويتضمن هذا النظام سلسلة إمداد شاملة للهجمات السيبرانية، تُمكِّن المخترقين ومزودي الخدمات الآخرين من أن يطوروا المنتجات والخدمات اللازمة لشن هجمات على نطاق واسع ويبيعوها. ويوفر فهم كيفية عمل السلسلة طرقاً جديدة وأكثر فاعلية لمكافحة الهجمات على الشركات ومزودي الخدمات الأمنية ومجتمع الدفاع ككل.

أسواق الشبكة المظلمة

تستضيف الشبكةُ المظلمة العديدَ من الأسواق والمنتديات المتخصصة في الهجوم السيبراني كخدمة Cyberattack-as-a-service (اختصارا: الخدمة CAaaS) التي تلبي احتياجات مجموعات إجرامية من التكنولوجيين وكذلك رجال الأعمال.7K. Huang, M. Siegel, and S. Madnick, “Systematically Understanding the Cyber Attack Business: A Survey,” ACM Computing Surveys 51, no. 4 (July 2018). وبدلاً من تنظيم اختراق بأنفسهم، يمكن للتكنولوجيين استخدام الشبكة المظلمة لتطوير المكونات اللازمة لشن هجوم وبيعها إضافة إلى تقديم الخبرة والخدمات الأخرى اللازمة لاستكمال الهجوم. ويشتري رجال الأعمال هذه الخدمات ويجمعونها لتنظيم هجمات.

مثلاً، عندما استطلعنا الشبكة المظلمة في يونيو 2017، وجدنا ملفات تعريف شخصية Personal profiles (كلما كانت شخصية أكثر، كانت أكثر قيمة) للبيع: وفي إحدى الحالات كانت قاعدة بيانات خاصة بالصيدليات تضم أكثر من 50 ألف ملف تعريف للعملاء بما في ذلك عناوين البريد الإلكتروني متاحة بمبلغ ألف دولار. وكذلك كانت أدوات تنقيب صامتة عن البيتكوين Bitcoin -تُستخدَم لاصطياد العملة المُعمَّاة- تُبَاع مقابل 2.25 يورو (نحو دولارين وقتئذ). ولم يكن المجرمون الذين أرادوا شن هجمات تصيد Phishing يحتاجون إلى النظر إلى أبعد من دريم ماركت Dream Market، وهو إحدى أكبر أسواق الشبكة المظلمة، حيث أمكنهم شراء خدمة تصيد، إلى جانب خادم من نوع البروتوكول البسيط لإرسال البريد Simple Mail Transfer Protocol (SMTP) لتكرار رسائل البريد الإلكتروني المتصيدة، وتطبيق مؤتمت للبريد الإلكتروني لإرسال رسائل بالبريد الإلكتروني، ومواقع شبكية احتيالية، وقوائم بيانات مرتفعة الجودة بعناوين البريد الإلكتروني لأفراد وشركات. وبلغت التكلفة الكلية نحو 100 دولار في الشهر.

وفي الآونة الأخيرة استُغِلَّ الذكاء الاصطناعي لإنشاء خدمات CAaaS أقوى من خدمات الشبكة المظلمة. وبمساعدة الذكاء الاصطناعي، فإنه يمكن استخدام المعلومات الشخصية التي تُجمَع من تويتر Twitter وفيسبوك Facebook ومواقع التواصل الاجتماعي الأخرى لإنشاء رسائل بالبريد الإلكتروني ومنشورات تَصيُّد بمعدلات فتح هذه الرسالة تصل إلى 60%.8J. Seymour and P. Tully, “Weaponizing Data Science for Social Engineering: Automated E2E Spear Phishing on Twitter,” Black Hat USA, 2016, www.blackhat.com. وهذا معدل أعلى من المتحصل عليه فيما يُسمى بحملات التصيد المستهدف Spear phishing campaign، حيث يُجري المهاجمون أبحاثاً يدوية عن الضحايا وينشئون رسائل مستهدفة. وفي مثال آخر، في عام 2018، أفادت شركة الأمن السيبراني دارك ترايس Darktrace [بأنها اكتشفت هجوماً لم يسبق له مثيل استخدم تعلماً آليّاً Machine learning بدائيّاً لمراقبة أنماط سلوك المستخدم العادي داخل شبكة وتعلُّمِها ومُحاكاتِها.9“The Next Paradigm Shift: AI-Driven Cyberattacks,” white paper, Darktrace, Cambridge, England, 2018.

وظهور أسواق الخدمات CAaaS هو تطور محوري يقلِّل بشكل كبير العوائق والتحديات أمام الجريمة السيبرانية: فالمخترقون والمزودون الآخرون لخدمات الشبكة المظلمة لا يحتاجون إلى تنفيذ هجمات لتحقيق منافع من ابتكاراتهم، ولا يحتاج عملاؤهم إلى أن يكونوا مُخترِقين Hackers لشن هجمات. ويُبعد نموذج “كخدمة” As a service المطورين عن الهجمات الممكّنة بواسطة منتجاتهم وخدماتهم؛ لأنهم لا يحتاجون إلى المشاركة بشكل مباشر في نشاط هجوم سيبراني ما. ويساعدهم ذلك أيضاً على التهرب من قبضة السلطات؛ لأن العديد من الخدمات في أسواق الهجمات السيبرانية كخدمة ليست غير قانونية في الأساس. مثلاً، ربما لا تنتهك الخدمة التي تنشئ رسائل بريد إلكتروني أي قانون من تلقاء نفسها، لكن لا يزال من الممكن استخدامها كجزء من التصيد غير القانوني. وينطبق الشيء نفسه على خدمة المساعدة Help desks وأنظمة الدفع Payment systems والخدمات الأخرى التي يمكن استخدامها لدعم تطوير هجوم أو شنِّه. ومع كل هاتين المساحة والحرية المفتوحتين، يمكن للمخترقين إنشاء وحدات اختراق جديدة بسهولة أكبر. ويمكنهم أيضاً سرقة الأدوات التي طورها آخرون وبيعها، مثل أدوات وكالة الأمن القومي National Security Agency.10R. Hackett, “Hackers Have Allegedly Stolen NSA-Linked ‘Cyber Weapons’ and Are Auctioning Them Off,” Aug. 16, 2016, www.fortune.com.

حلل المؤلفون عينات من الخدمات في أسواق الشبكة المظلمة وراجعوا الأدبيات الأكاديمية والتقارير المتاحة للجمهور. (لمزيد من التفاصيل حول طريقة الأبحاث، انظر مقالة المؤلفين: Systematically Understanding the Cyber Attack Business: A Survey in ACM Computing Surveys 51, no. 4.).

كذلك أجروا مقابلات مع أكثر من 30 من المسؤولين التنفيذيين والمديرين والباحثين في الأمن السيبراني في شركات مدرجة من ضمن قائمة الشركات المساهمة الأمريكية الـ500 الأكبر لمجلة فورتشن Fortune ومزودين رئيسيين لحلول الأمن السيبراني.

ولا تُختَار الخدمات المقدمة بشكل عشوائي، بل هي، بدلاً من ذلك، استجابات مصممة عمداً ومبتكرة لفرص الأعمال – أحياناً بمساعدة التكنولوجيات المتطورة. مثلاً، تستخدم جوكرز ستاش Joker’s Stash، وهي سوق كبيرة في الشبكة المظلمة توفر ملف التعريف الشخصي كخدمة Personal profile as a service (اختصارا: الخدمة(PPaaS ، ، وتستخدم نظاماً لأسماء النطاقات Domain name system (DNS) مستنداً إلى بلوك تشين (سلسلة الكتل) Blockchain فيصعب على وكالات إنفاذ القانون تعقبها وتعطليها.11B. Krebs, “Will the Real Joker’s Stash Come

Forward?” May 2018, https://krebsonsecurity.com. وفي حالة أخرى، في يناير 2018، لجأ مستخدم لريديت Reddit يدعى “ديبفايكس” (خداع عميق) Deepfakes إلى استخدام الذكاء الاصطناعي المفتوح المصدر Open-source لإنشاء مقاطع فيديو إباحية مزيفة تضم مشاهير وسياسيين. وبعد فترة وجيزة، ظهر فايك آب FakeApp، وهو تطبيق لسطح المكتب يجعل من السهل لأي شخص إنشاء مقاطع فيديو إباحية مزيفة – ويوضح مدى فاعلية الذكاء الاصطناعي في تحسين خدمات الهجوم والخداع، ويجعل هذه التكنولوجيا مصدر قلق كبير.12J. Brandon, “Terrifying High-Tech Porn: Creepy ‘Deepfake’ Videos Are on the Rise,” Feb. 20, 2018, www.foxnews.com; and “Deepfake,” https://en .wikipedia.org; Reddit banned the /r/fakeapp channel in February 2018.

ومن ثمَّ، نرى أن الجريمة السيبرانية تتطور من هواية شائنة إلى منظومة إيكولوجية وسلسلة قيمة في مجال الأعمال ذات نطاق عالمي. ولا عجب في أنه من الصعب، إن لم يكن من المستحيل، على مجتمع الدفاع مواكبة ذلك.

سلسلة القيمة الخاصة بالخدمات CAaaS

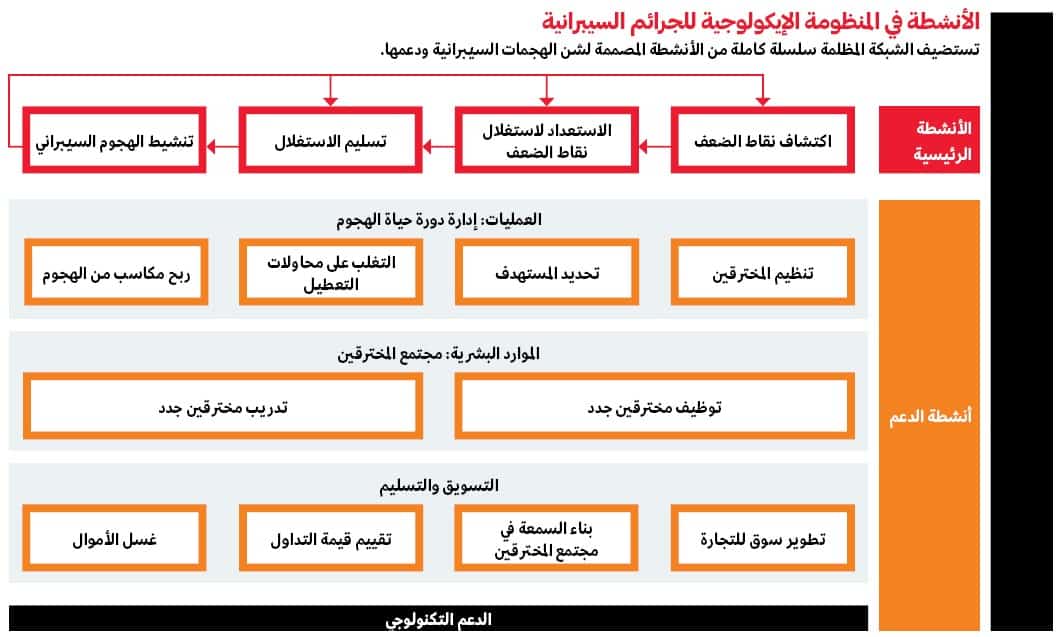

عندما تفحصنا الخدمات المتاحة على الشبكة المظلمة بحثنا عن أي نشاط قد يساعد المهاجم، أو يقلل من تكلفة الهجوم، أو يزيد المنفعة المستمدة من الهجوم، وفي كل مرة سألنا: «ما القيمة المضافة؟» وكشفت هذه الممارسة سلسلة قيمة للأنشطة الأولية اللازمة لإنشاء هجمات سيبرانية وأنشطة دعم تجعل الهجمات أكثر كفاءة وفاعلية. (انظر: الأنشطة في المنظومة الإيكولوجية للجرائم السيبرانية).

وتشمل الأنشطة الرئيسية لسلسلة القيمة الخدمات اللازمة لشن الهجوم: اكتشاف نقاط الضعف، وتطوير الأسلحة اللازمة لاستغلال نقاط الضعف هذه وتسليمها، وتنفيذ الهجوم السيبراني – سواء كان ذلك عملاً منفرداً أم هجوماً متعدد الخطوات، أم تهديداً مستمراً متطوراً تظل فيه الهجمات غير مكتشفة لفترة طويلة. وتسهل أنشطة الدعم الأعمال الخاصة بالهجمات السيبرانية عن طريق تقليل التكلفة وزيادة الاستفادة من أي هجوم. وتشمل عمليات إدارة دورة الحياة Lifecycle management operations الأنشطة التي تساعد على تحديد أهداف Targets قيمة للهجوم، وتنظيم المخترقين، وإدارة توزيع العوائد، وإخفاء العملية عن السلطات، وإذا عُطِّلت العمليات، إعادة تفعيل العملية المُعطَّلة. وتشمل خدمات موارد المخترقين البشرية توظيف المخترقين الموثوق بهم وتدريبهم وإدارتهم. ويوفر التسويق والتسليم سوقاً موثوقاً بها لمزودي الخدمات والمشترين، وآلية تسعير مستندة إلى السوق، ونظاماً لتحويل الأموال. ويقدم الدعم التكنولوجي الأدوات والعمليات الوظيفية مثل خدمة العملاء.

وتكشف سلسلة القيمة للخدمات CAaaS، عن الروابط بين خدمات الهجوم المتاحة على الشبكة المظلمة، وكذلك الفجوات التي توفر فرصاً لتطوير خدمات جديدة. (فحيث يبرز طلب لجعل الهجمات السيبرانية أكثر كفاءة أو ربحية، يمكننا أن نفترض أن مزودي الخدمات سيكونون متحمسين لتلبية هذا الطلب). وباستخدام نموذج سلسلة القيمة هذا، حددنا 24 خدمة رئيسية وداعمة للبيع على الشبكة المظلمة. مثلاً، يوفر مدقق الأمن كخدمة Security checker as a service (اختصارا: المدقق SCaaS) محاكاةً لتقييم ما إذا كانت عمليات الاستغلال تستطيع تجاوز دفاعات الأمن السيبراني قبل أي هجوم فعلي واختبار ذلك، ويولّد الخداع كخدمة deception as a service (اختصارا: خدمة DaaS)مواقع شبكية ورسائل بريد إلكتروني وبرمجيات مزيفة تُستخدَم لتضليل الضحايا. وتكرس السمعة كخدمة Reputation as a service (اختصارا: الخدمة RaaS)تصنيفات للمستخدمين استناداً إلى تفاعلاتهم السابقة وتساعد المهاجمين على العثور على المخترقين الذين يمكنهم الاعتماد عليهم، ويساعد تقييم القيمة كخدمة Value evaluation as a service (اختصارا: خدمة VEaaS) المستخدمين على التحقق من جودة بطاقات الائتمان المسروقة وتحديد سعرها. (انظر: الخدمات في المنظومة الإيكولوجية للجرائم السيبرانية.)

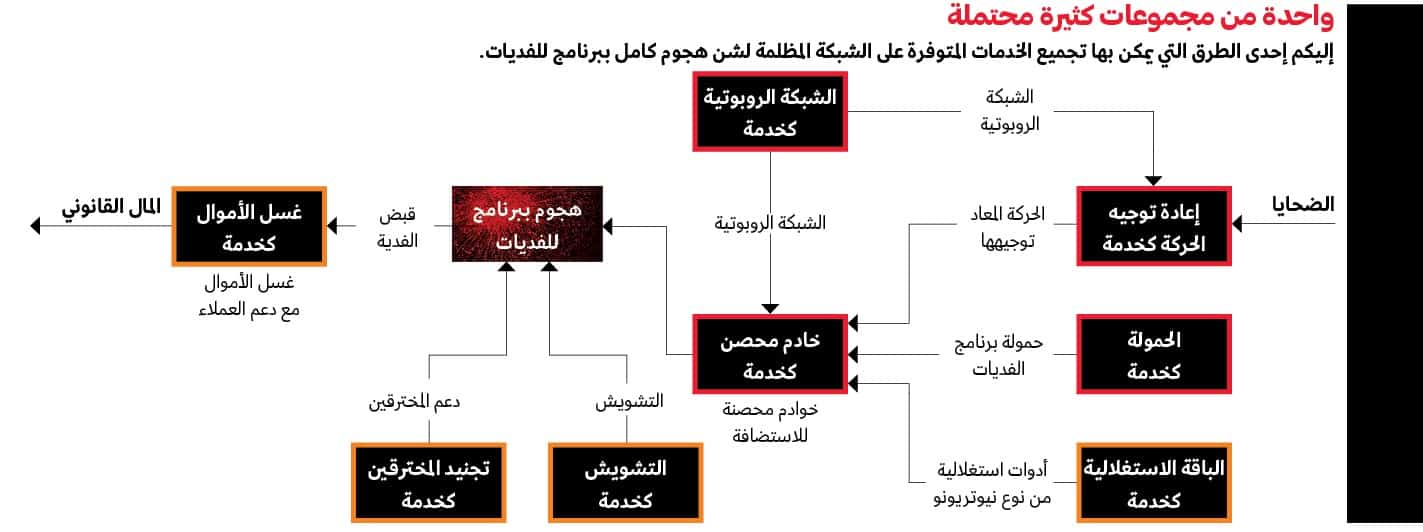

وحددنا المدخلات Inputs والمخرجات outputs وأوجه الدعم لكل خدمة في المنظومة الإيكولوجية للخدمات CAaaS. بعد ذلك حددنا مجموعات محتملة من الخدمات، استناداً إلى التفاعلات بين مدخلاتها ومخرجاتها وأوجه الدعم الخاصة بها، لشرح كيفية استخدامها لشن الهجمات. وتضم هذه الخدمات معاً سلسلة إمداد شاملة للقدرات الهجومية.

كسب المال في هذه المنظومة الإيكولوجية

هناك طريقان أساسيان لنجاح الأعمال في سلسلة القيمة الخاصة بالخدمات CAaaS: يعتمد مزودو الخدمات على مهاراتهم التقنية لإنشاء خدمات جديدة وبيعها، في حين يصمم مصممو الهجمات هجمات ناجحة وينفذونها باستخدام تلك الخدمات.

ويستخدم مزودو الخدمات عدة نماذج تسعير متباينة. وفي كثير من الحالات تتوفر عروضهم في مقابل رسوم لمرة واحدة وتكون صالحة للاستخدام غير المحدود. مثلاً، في يونيو 2016، حُدِّد السعر الخاص بنقطة ضعف من نوع اليوم الصفر Zero-day vulnerability في ميكروسوفت أوفيس Microsoft Office (أي نقطة ضعف لم تُكتشَف من قبل ولا يتوفر لها إصلاح معروف) بسعر يوازي 30,031 دولاراً من البتكوين في سوق من أسواق الشبكة المظلمة. وتكلف نقطة الضعف من نوع اليوم الواحد One-day vulnerability (أي نقطة ضعف معروفة بشكل علني ويتوفر لها تصحيح في كثير من الأحيان لكنه غير منشور) نحو 648.10 دولار، بما في ذلك الاستغلال.

ويعتمد بعض مزودي الخدمات نماذج تسعير أكثر إبداعاً وتستند إلى الدفع في مقابل النتائج. مثلاً، تُبَاع البرمجيات الخبيثة في بعض الأحيان على أساس الدفع في مقابل التثبيت Pay-per-install، إذ يدفع المشترون رسوماً فقط، عادةً في حدود سنتين إلى عشرة سنتات، إذا ما ثُبتت البرمجية الخبيثة بنجاح في جهاز الضحية.13J. Caballero, C. Grier, C. Kreibich, et al., “Measuring Pay-per-Install: The Commoditization of Malware Distribution,” USENIX Security Symposium, 2011: 13. وهناك خطط تسعير تستند إلى مشاركة الأرباح: يقدم برنامج الفديات غراند كراب GandCrab برنامجاً شريكاً يتشارك فيه الأعضاء %40 من الأرباح مع المطورين.14“Behind the Veil — GandCrab Ransomware

Partner Program,” Feb. 3, 2018, www.lmntrix.com. وهناك أيضاً نماذج اشتراك يتلقى فيها المشترون تحديثات وتحسينات في مقابل رسم مستمر: فخدمة التفريغ Dump Service من شادو بروكرز Shadow Brokers هي عبارة عن خدمة تخص «نقاط ضعف وأعمال استغلال من نوع اليوم الصفر» تتيح للمشتركين الشهريين الوصولَ إلى قوائم محدثة باستمرار لنقاط الضعف والأدوات ومجموعات البيانات.

وعلى النقيض من مزودي الخدمات، يكون منشئو الهجمات في كثير من الأحيان مديرين يتمتعون بذكاء في مجال الأعمال، وليسوا خبراء تكنولوجيين. فهم يتصورون الهجمات ثم يستخدمون الخدمات في سلسلة القيمة الخاصة بالهجمات السيبرانية كخدمة لتنفيذ الهجمات.

ولإنشاء هجوم ببرنامج للفديات وتنفيذه (كما هو موضح في الشكل: «واحدة من مجموعات كثيرة محتملة»)، يمكن لمنشئ الهجوم شراء مجموعة أدوات استغلالية Exploit kit من نوع نيوتريونو Neutrino معبأة مع حمولة خاصة ببرنامج للفديات (كاملة مع الدعم المخصص للعملاء)، وخوادم مُحصَّنة لاستضافة حمولة مجموعة الأدوات الاستغلالية وبرنامج الفديات، وشبكة روبوتية Botnet تعمل كبنية تحتية، وخدمة تشويش لجعل الكشف عن الهجوم من قبل حلول مكافحة البرمجيات الخبيثة أصعب، وخدمة لإعادة توجيه الحركة لاجتذاب بالضحايا إلى الخوادم. وإذا واجه المنشئ مشكلات في تنفيذ الهجوم؛ يمكنه استئجار مخترق ذي تجربة سابقة في برامج الفديات لحل المسائل التقنية. إضافة إلى ذلك، يمكن للمنشئ أن يستأجر خدمة لقبض الفدية بعملة مُعمَّاة وخدمة لغسل الأموال للحصول على الفدية بأمان.

واستناداً إلى الأسعار التي لاحظناها على الشبكة المظلمة، يُحتمَل أن تكلف مجموعة الخدمات الموضحة آنفاً مُنشئَ الهجوم نحو 13 ألف دولار شهريّاً، إضافة إلى عمولة بنسبة %40 على أي مكاسب تُعالَج من خلال خدمة غسل الأموال. واستناداً إلى إيرادات مجموعة الأدوات الاستغلالية أنغلر Angler التي أفادت بها سيسكو Cisco في عام 2017 وإلى فهم للجهود الدفاعية المتقدمة، فمن المعقول افتراض أن هجوماً كهذا سيعيد توجيه 900 ألف مستخدم شهرياً إلى الخوادم التي تستضيف مجموعة الأدوات الاستغلالية وحمولة برنامج الفديات.15Cisco, 2016 Annual Security Report, January 2016. وإذا جُمِّد عمل %10 فقط من المستخدمين البالغ عددهم 900 ألف على أجهزتهم ودفع %0.5 من الضحايا فدية قدرها 300 دولار، سيكسب الهجوم 81 ألف دولار شهريّاً للمهاجمين بعد احتساب عمولات غسل الأموال. وعموماً، يُنتِج الهجومُ عائداً على الاستثمار يفوق %500.

تغير قواعد اللعبة الدفاعية

يكشف تفحص الهجمات السيبرانية عبر عدسة سلسلة القيمة عن رجال أعمال منظمين يستخدمون نماذج أعمال مجربة من ضمن منظومة إيكولوجية محددة جيداً تحكمها إملاءات العرض والطلب. وتجعل هذه المنظومة الإيكولوجية لخدمات CAaaS شن الهجمات السيبرانية المستهدفة والقابلة للتوسعة أسرع وأقل تكلفة وتزيد من صعوبة إيقافها. ولكن فهم كل هذا يساعد المؤسسات على إعادة تصور كيفية مكافحة الهجمات السيبرانية. فهي تستطيع المواجهة بالطرق التالية:

1. توسيع تركيز الاستخبارات الخاصة بالتهديدات السيبرانية Expand the focus of cyber-threat intelligence. يُجمِع العديد من خدمات الاستخبارات المتعلقة بالتهديدات السيبرانية البيانات من بيئات تكنولوجيا المعلومات الخاصة بالمؤسسات لاكتشاف التهديدات السيبرانية المحتملة. وهناك بعض التحقيقات حول الشبكة المظلمة، لكنها تقتصر عادة على جمع المعلومات الخاصة بالتهديد وتنبيه المستهدفين المحتملين. ويمكن للمحققين، مثلاً، معرفة ما إذا كانت بيانات الشركة تُتداوَل في سوق من أسواق الشبكة المظلمة أو ما إذا كانت أجهزتها جزءاً من الشبكات الروبوتية. ولكن نادراً ما تنظر عمليات الاستخبارات الخاصة بالتهديدات في الخدمات المقدمة في هذه الأسواق.

بالنظر إلى أن العديد من الهجمات السيبرانية الحالية تُنشَأ من خلال الربط بين خدمات، قد ينبه ظهور خدمات جديدة المدافعين والمستهدفين المحتملين إلى أنواع الهجمات التي قد تختمر. مثلاً، تشير الزيادة الكبيرة في حوادث خرق البيانات خلال السنوات القليلة الماضية إلى أننا سنشهد على الأرجح ازدياداً في الخدمات التي تقدم ملفات تعريف شخصية، ومن ثمَّ ازدياداً في عدد الهجمات التي تستخدم ملفات التعريف الشخصية وأنواعها. وقد يؤدي رصد هذه الخدمات والتحقيق فيها إلى الحصول على تبصرات في آليات الدفاع الجديدة والأكثر فاعلية.

إضافة إلى ذلك، وبما أننا نعلم أن الطلب موجود على الخدمات التي من شأنها أن تعزز الأعمال بالنسبة إلى المهاجمين وأن مزودي الخدمات سيعملون لتلبية هذا الطلب، يجب أن نكون قادرين على تحديد النواقل الهجومية الناشئة ومنعها. مثلاً، عندما ظهرت خدمات اصطياد العملة المُعمَّاة مثل كوينهايف Coinhive وكريبتو لوت CryptoLoot وجي إس إي كوين JSEcoin في أسواق الشبكة المظلمة وارتفعت أسعار العملة المُعمَّاة في أواخر عام 2017، كان من الممكن توقع ازدياد في الهجمات لاصطياد العملة المُعمَّاة التي حدثت في أوائل عام 2018.

2. السعي إلى الهجوم الجيد كأفضل دفاع Pursue a good offense as the best defense. تتلخص الاستراتيجية السيبرانية في معظم المؤسسات في كونها ردة الفعل بشكل رئيسي. فالشركات تدافع عن نفسها بعد شن هجمات ناجحة. ويتيح اعتبار الهجمات مستندة إلى سلسلة قيم استراتيجية أكثر استباقية: يمكننا الانتقال إلى دور الهجوم من خلال تعطيل المنظومة الإيكولوجية للهجمات السيبرانية كخدمة.

وفهم الهجمات على أنها تُنشَأ من خلال الجمع بين الخدمات يكشف عن طرق جديدة لتقويضها. مثلاً، يمكن للمدافعين إغراق المنظومة الإيكولوجية للهجوم السيبراني بخدمات مضللة؛ ما يجعل الشبكة المظلمة أقل جاذبية للمجرمين السيبرانيين الذين يسعون إلى شراء الخدمات.16T. Moore, “Introducing the Economics of Cybersecurity: Principles and Policy Options,” Proceedings of a Workshop on Deterring Cyberattacks (Washington, D.C.: The National Academies Press, 2010); and M. Yip,

وفهم الهجمات على أنها تُنشَأ من خلال الجمع بين الخدمات يكشف عن طرق جديدة لتقويضها. مثلاً، يمكن للمدافعين إغراق المنظومة الإيكولوجية للهجوم السيبراني بخدمات مضللة؛ ما يجعل الشبكة المظلمة أقل جاذبية للمجرمين السيبرانيين الذين يسعون إلى شراء الخدمات.16T. Moore, “Introducing the Economics of Cybersecurity: Principles and Policy Options,” Proceedings of a Workshop on Deterring Cyberattacks (Washington, D.C.: The National Academies Press, 2010); and M. Yip,

N. Shadbolt, and C. Webber, “Why Forums?: An

Empirical Analysis Into the Facilitating Factors of

Carding Forums,” proceedings of the 5th Annual ACM Web Science Conference, 2013: 453-462. وحدث هذا في عام 2017 عندما تسللت الشرطة الهولندية إلى هانزا Hansa، وهو إحدى أكبر أسواق الشبكة المظلمة في ذلك الوقت، وجمعت المعلومات لشهر قبل أن تعمل ضد مزودي الخدمات ومنشئي الهجمات الذين يستخدمونها. ولم تغلق العملية هانزا فحسب، بل كان لها أثر غير مباشر في تآكل الثقة في الأسواق الأخرى للشبكة المظلمة.17S. Khandelwal, “Dark Web Users Suspect ‘Dream Market’ Has Also Been Backdoored by Feds,” July 21, 2017, https://thehackernews.com.

وتتمثل الاستراتيجية الهجومية الأخرى في تعطيل الخدمات التي تُستخدَم بشكل متكرر لإنشاء نواقل هجومية Attack vectors، مما يزيد من صعوبة وخطر تنظيم هجوم. مثلاً، من خلال مراقبة خدمات الشبكات الروبوتية والتسلل إليها، يمكن لوكالات إنفاذ القانون توقع الهجمات التي تستخدمها ومنعها. وبالمثل، يمكن لاختراق خدمات غسل الأموال التي تعتمد على العملة المُعمَّاة أن يردع المهاجمين بأن يجعل من الصعب عليهم الوصول إلى مكاسبهم غير القانونية.

3. إنشاء سلسلة قيمة لخدمات الدفاع السيبراني Create a cyber-defense service value chain. إذا كان بإمكان المجرمين السيبرانيين إنشاء سلسلة قيمة تجعل شن الهجمات أسهل وأكثر ربحية، فلماذا لا يمكننا بناء سلسلة قيمة دفاعية؟ لا يمكن قصر الدفاع السيبراني إلى وكالات إنفاذ القانون وحدها. فهو، بدلاً من ذلك، يتطلب منظومة إيكولوجية تهدف إلى مكافحة الجريمة السيبرانية التي تضم العديد من الجهات الفاعلة – الأفراد، والشركات، ومزودي البرمجيات والأجهزة، ومزودي حلول الأمن السيبراني، ومشغلي البنية التحتية، والأنظمة المالية، والحكومات – العاملة معاً.

ويُفضَّل، مثلاً، أن نرى الحكومات تدعم إنشاء سلسلة قيمة دفاعية مع سياسات وتنظيمات. وسيستخدم مشغلو البنية التحتية، مثل مزودي خدمات الإنترنت، موقعهم الرقابي المفضل لتعطيل تسليم الهجمات السيبرانية. وستعمل المؤسسات المالية على عرقلة الأنشطة النقدية للمجرمين السيبرانيين، بما في ذلك شبكات غسل الأموال وأنشطة تسييل العملة المُعمَّاة.

ومن المُسلَّم به أن الجمع بين هذه الأطراف المتباينة ذات المصالح الكثيرة يمثل مهمة شاقة، وليس من الواضح تماماً الكيفية التي ينبغي بها مقاربتها. ويتمثل أحد الاحتمالات في تحسين مواءمة القدرات اللازمة لمكافحة الجريمة السيبرانية مع حوافز مالية للعمل. وإذا أظهرت المؤسسات ما يكفي من الطلب والرغبة في الدفع في مقابل الدفاع السيبراني كخدمة، حتى يتمكن من أن يتنافس بشكل أساسي مع الهجمات السيبرانية كخدمة لمزودي الخدمات والموارد، فمن المرجح أن تتحقق منظومة إيكولوجية قوية للدفاع.

وبغض النظر عن كيفية تحقيق ذلك، من المرجح أن يحفز جمع خدمات الدفاع في سلسلة قيمة مزيداً من مزودي الخدمات على إنشاء عروض للدفاع السيبراني كخدمة وبيعها، وتوسيع قائمة الأنشطة التي يمكن للمدافعين تجميعها لإحباط الهجمات. وستكون مكافحة النيران بالنيران أكثر فاعلية بكثير من الجهود المتناثرة حاليا.

4. مقاربة الدفاع كمشكلة أعمال أولاً، وليس كمشكلة تكنولوجيا Approach defense as a business problem first, not a technology problem. عندما يسأل قادة الأعمال:«كيف يمكننا الاستعداد لهجمات سيبرانية غير معروفة؟»، في الأغلب يفترضون أن المهاجمين يستخدمون تكنولوجيات جديدة وربما غير معروفة. وعلى الرغم من أن هذا صحيح في بعض الأحيان، فإن المهاجمين والمدافعين يستخدمون التكنولوجيات نفسها بشكل متكرر: فهجمات الحرمان الموزع من الخدمات DDoS attacks، مثلاً، تستخدم التكنولوجيا المطورة أصلاً لاختبار إجهاد البرمجيات Software stress testing. ومن المفارقات، أن العديد من التكنولوجيات المستخدمة في الهجمات طوّرها في البداية مجتمع الأبحاث الدفاعية لمنع أنواع أخرى من الهجمات.

إضافة إلى ذلك، يُنظِّم الهجماتِ السيبرانيةَ الحاليةَ في الأغلب رجالُ أعمالٍ أذكياء يستهدفون المؤسسات التي تمتلك شيئاً قيِّماً قد يُسرَق أو يُعطَّل. لذلك يجب معاملتها مثل التهديدات الأخرى للأعمال. ويمكن لأدوات إدارة المخاطر وتقنياتها تسليط مزيد من الضوء على دوافع الهجمات، والمساعدة على تحديد نقاط الضعف التي قد يستهدفها المهاجمون، وتمكين المستهدفين المحتملين من توقع التحركات التالية. ويمكن للمؤسسات أيضاً استخدام خبراتها الإدارية في العمليات والاستراتيجيات الخاصة بالأعمال للمساعدة على إنشاء منظور أكثر اكتمالاً حول الهجمات السيبرانية. وليست حماية الأعمال واكتشاف الهجمات والرد عليها والتعافي منها مسؤولية خبراء التكنولوجيا وحدهم.

وبينما تصبح الهجمات السيبرانية أكثر تكراراً وديناميكية وتدميراً، من الواضح أن الذهنية الدفاعية الحالية ليست كافية لوقف التيار. فنحن بحاجة إلى تحويل نظرتنا إلى الجريمة السيبرانية من وجهة نظر تتعلق بمجموعة فوضوية وعشوائية من الأحداث إلى وجهة نظر تتعلق بمجموعة منظمة، ويمكن توقعها في الأغلب من المشاركات والعمليات الخاصة بالأعمال. ويوفر فهم الجريمة السيبرانية باعتبارها مجموعة من الخدمات المتاحة على شبكة المظلمة تبصرات جديدة في التهديدات المحتملة والطرق الفاعلة لمكافحتها. لقد تأخرنا كثيرا في دحر الأشرار في لعبتهم.

للتعليق على هذا الموضوع http://sloanreview.mit.edu/x/61101.

كانت هذه الأبحاث مدعومة، جزئيّاً، بأموال من أعضاء تحالف الأمن السيبراني Cybersecurity at MIT Sloan (اختصارا: CAMS) في كلية سلون للإدارة بمعهد ماساتشوستس للتكنولوجيا.

المراجع

| ↑1 | “Malware,” AV-Test Institute, accessed April 8, 2019, www.av-test.org; and Symantec, 2019 Internet Security Threat Report, February 2019. |

|---|---|

| ↑2 | P. Roberts, “Exclusive: Mirai Attack Was Costly for Dyn, Data Suggests,” Feb. 3, 2017, https://securityledger.com. |

| ↑3 | D. Palmer, “This Is How Much the WannaCry Ransomware Attack Cost the NHS,” Oct. 12, 2018, www.zdnet.com. |

| ↑4 | Symantec, 2018 Internet Security Threat Report, March 2018. |

| ↑5 | Symantec, 2019 Internet Security Threat Report. |

| ↑6 | M.E. Porter, Competitive Advantage: Creating and Sustaining Superior Performance (New York: The Free Press, 1985). |

| ↑7 | K. Huang, M. Siegel, and S. Madnick, “Systematically Understanding the Cyber Attack Business: A Survey,” ACM Computing Surveys 51, no. 4 (July 2018). |

| ↑8 | J. Seymour and P. Tully, “Weaponizing Data Science for Social Engineering: Automated E2E Spear Phishing on Twitter,” Black Hat USA, 2016, www.blackhat.com. |

| ↑9 | “The Next Paradigm Shift: AI-Driven Cyberattacks,” white paper, Darktrace, Cambridge, England, 2018. |

| ↑10 | R. Hackett, “Hackers Have Allegedly Stolen NSA-Linked ‘Cyber Weapons’ and Are Auctioning Them Off,” Aug. 16, 2016, www.fortune.com. |

| ↑11 | B. Krebs, “Will the Real Joker’s Stash Come Forward?” May 2018, https://krebsonsecurity.com. |

| ↑12 | J. Brandon, “Terrifying High-Tech Porn: Creepy ‘Deepfake’ Videos Are on the Rise,” Feb. 20, 2018, www.foxnews.com; and “Deepfake,” https://en .wikipedia.org; Reddit banned the /r/fakeapp channel in February 2018. |

| ↑13 | J. Caballero, C. Grier, C. Kreibich, et al., “Measuring Pay-per-Install: The Commoditization of Malware Distribution,” USENIX Security Symposium, 2011: 13. |

| ↑14 | “Behind the Veil — GandCrab Ransomware Partner Program,” Feb. 3, 2018, www.lmntrix.com. |

| ↑15 | Cisco, 2016 Annual Security Report, January 2016. |

| ↑16 | T. Moore, “Introducing the Economics of Cybersecurity: Principles and Policy Options,” Proceedings of a Workshop on Deterring Cyberattacks (Washington, D.C.: The National Academies Press, 2010); and M. Yip, N. Shadbolt, and C. Webber, “Why Forums?: An Empirical Analysis Into the Facilitating Factors of Carding Forums,” proceedings of the 5th Annual ACM Web Science Conference, 2013: 453-462. |

| ↑17 | S. Khandelwal, “Dark Web Users Suspect ‘Dream Market’ Has Also Been Backdoored by Feds,” July 21, 2017, https://thehackernews.com. |